OSCP/OSCP 공부일지

[+] AD 공격 실습

takudaddy

2023. 1. 24. 14:55

[목차]

1. AS-REP Roasting

2. Kerberoasting

1. AS-REP Roasting

# AS-REP Roasting 프로세스 설명

# 실습

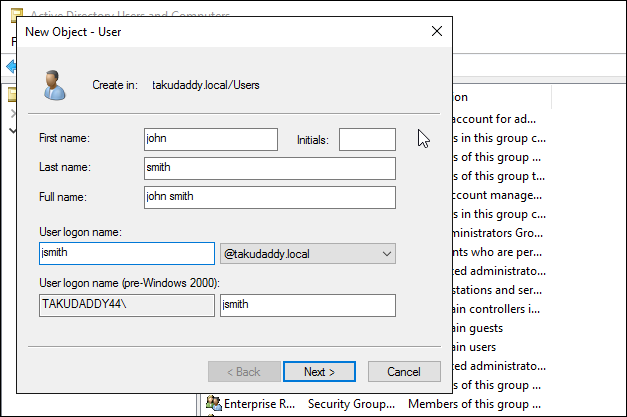

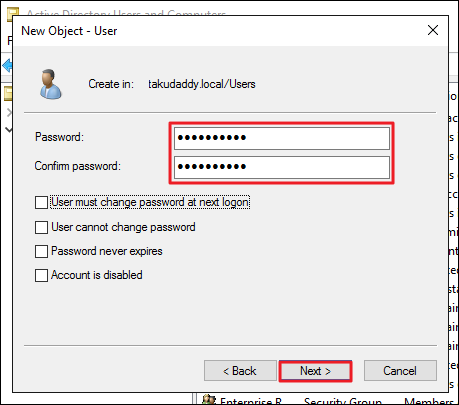

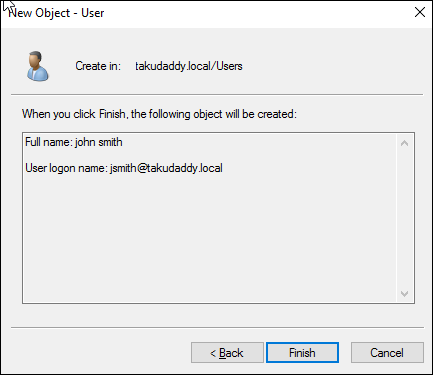

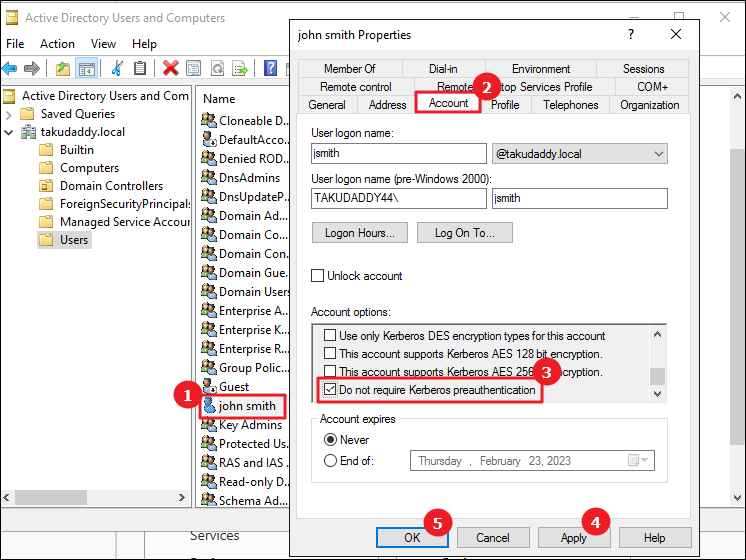

1) DC(도메인 컨트롤러)에서 새 user(john smith) 생성

: Kerberos 사전 인증 필요 없음 부분

체크해 줘야 insecure해지며

AS-REP 또는 인증 서버 요청과 함께

암호화된 타임스탬프를 보낼 필요가

없음을 의미함

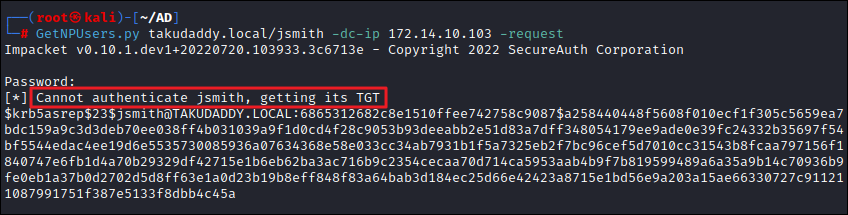

2) 공격 시도

- 공격 대상의 usernames 유추

: 리스트업 시켜서 한 번에 조회도 가능!

: Note PreAuth 설정된 계정이 TGT 요청 가능한 계정!

- GetNPUsers.py

: 비번을 아무 값이나 넣었는데

: TGT를 발급받았고 hashcat으로 크래킹 하면

: 평문 비번 확인이 가능!

2. Kerberoasting

# SPN (Service Princiapl Names) 설명

https://learn.microsoft.com/en-us/windows/win32/ad/service-principal-names

- SPN 기본 포맷

: 서비스명/머신명@AD도메인명

: MSSQLsvc/takudaddy44@takuadddy.local

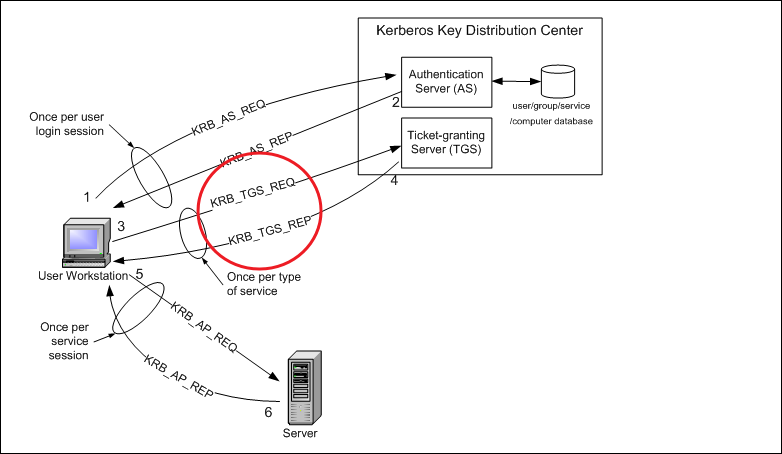

# Kerberos Authentication 프로세스 설명

# 실습

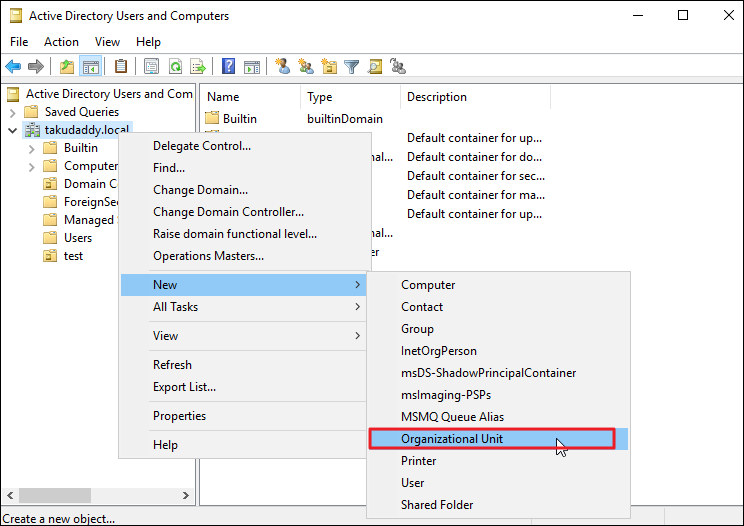

1) 새 Organizational Unit 생성

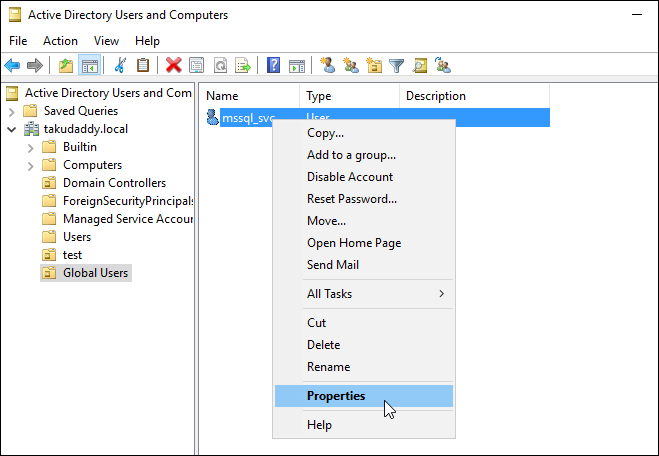

: Global Users에 mssql_svc 사용자 추가

: 생성 후 설정

728x90