OSCP/Proving Ground

17. Pelican (GET TO WORK) - Linux

takudaddy

2022. 6. 29. 20:59

1. Information Gathering

: Port Scanning

zookeeper

When navigates port 8081 gives redirect to 8080

2. Exploitation

관련 취약점을 찾아보니

Command Injection 취약점이 있고

임의의 쉘 명령어 수행이 가능

침투 시도

침투 완료

3. Privilege Escalation

힌트 찾기

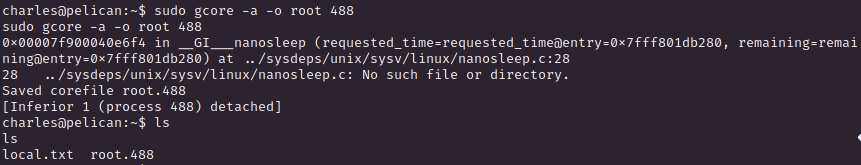

gcore

프로세스를 실행하기 위해 메모리에서

정보를 덤프하는 응용 프로그램인데

권한이 (ALL) NOPASSWD.

먼저

SUID 파일들을 확인하고

의심 가는 파일이 실행 중인지,

실행 중이라면 PID 번호를 확인하고

gcore로 덤프 시도

사진 설명을 입력하세요.

파일 종류를 확인해 보고

문자열을 확인해 보면

중요한 정보 확인이 가능하고

끝

728x90