OSCP/Proving Ground

20. Zino (GET TO WORK) - Linux

takudaddy

2022. 7. 15. 22:47

1. Information Garhering

: Port Scan

: 공유중인 폴더 확인

> 주요 파일 다운 후 확인하면

사용자 확인이 가능

2. Exploitation

: Web Enum

로그인 성공 후,

알려진 취약점을 찾아

공격을 시도해 보면,

RCE가 가능하고

리버스 쉘을 생성하면

침투 완료

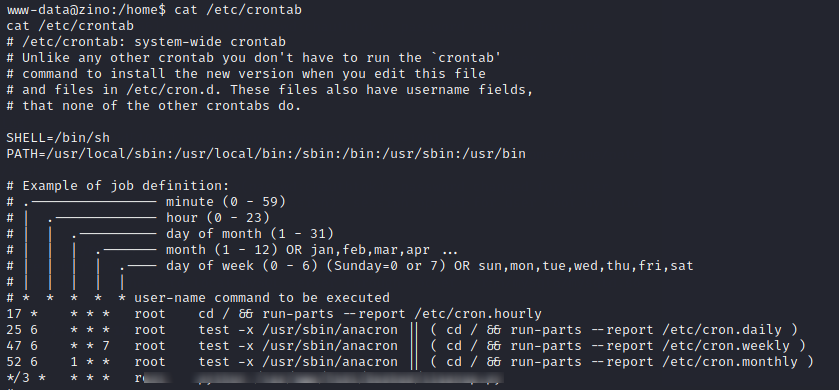

3. Privilege Escalation

끝

728x90