24. Nappa(GET TO WORK) - Linux

Summary

1) 소스 코드 정보가 누출되는 구간 존재

2) 관리자 액세스 권한을 얻기 위해 재사용 가능한 비밀번호 존재

3) Command Injection이 가능한 힌트가 HTML 내 주석으로 존재

4) 루트 권한 상승을 위한 base32로 인코딩된 비밀번호 존재

1.Enumeration

: Rustscan & NMAP

: CURL

: Web Enum

> 관리자 계정 확인

admin.forum@easysetting.com

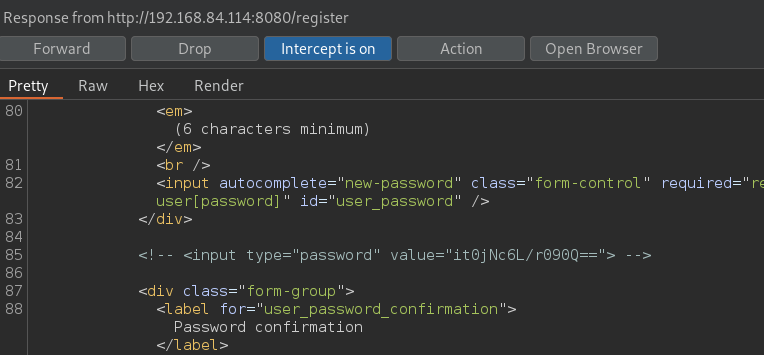

: 위에서 찾은 이메일 주소형식으로

register > 로그인 후 Routing 에러 페이지 내

경로들 확인하다 보니 다음 경로 접근이 가능,

또는 CURL 또는 응답 패킷의

주석 내 plaintext로 된 비밀번호 확인 가능하고

위에서 찾은 비밀번호로 로그인을 시도해 보면

> 관리자로 로그인이 가능,

관리자 로그인 시 일반 계정 로그인과 달리

serverinfo 메뉴가 활성화 되어 있다.

2. Exploitation

serverinfo 페이지 내 소스를 확인 후

주석을 제거, 또는 삽입한 뒤 브라우징 해보면

submit Query 기능이 활성화 되고

Command Injection이 가능한지 실험해보면

기능이 정상 활성화 되어 있어

정상적으로 ICMP 요청이 되고

파일 다운도 가능하다.

리스너 기동 후 리버스 쉘 요청!

침투 성공!

3. Exploitation

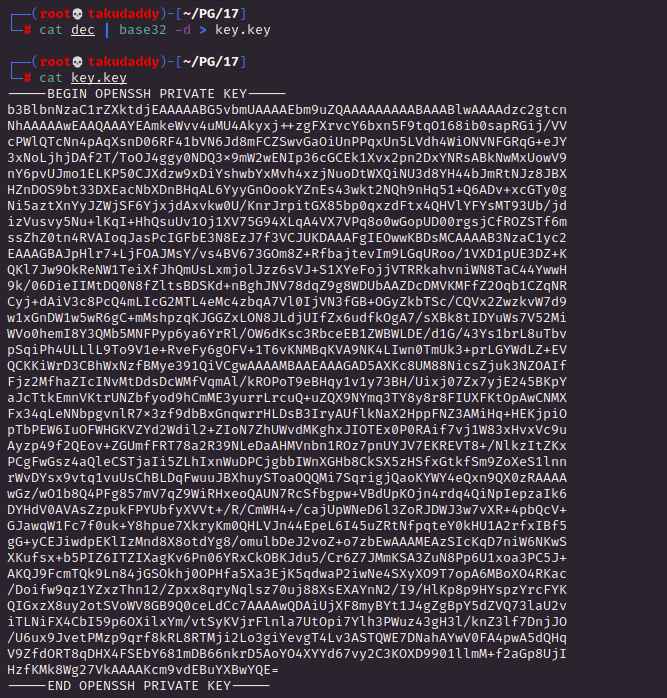

base64로 추정되는 문자열이 있고,

해독을 시도해보면

바이너리가 떨어지는데

base32 방식으로 디코딩을 시도하면

특정 사용자의 ssh private 키 확인

이를 통해 ssh 로그인을 시도해보면

끝